728x90

반응형

#1 Victim 가상머신 이미지를 삭제 (디스크 공간 확보를 위해)

#2 bee-box 이미지 다운로드

https://sourceforge.net/projects/bwapp/files/bee-box/bee-box_v1.6.7z/download

#3 다운로드 받은 파일을 C:\LAB\bee-box 폴더에 압축해제

#4 압축 해제한 폴더의 bee-box.vmx 파일을 선택해서 이미지를 추가

#5 가상머신의 네트워크 종류를 Bridge에서 NAT로 변경

#6 bee-box 가상머신 실행

#7 가상머신 실행 확인

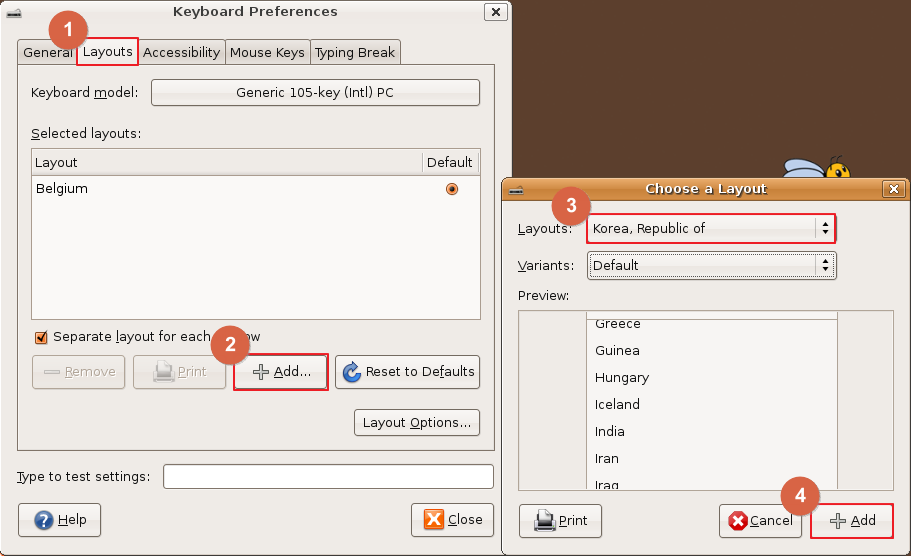

#8 키보드 변경

한글 키보드 추가

Belgium 키보드 삭제

#9 bee-box 가상머신의 IP 확인

#10 @WinXP 가상머신의 hosts 파일에 @bee-box IP 등록

#11 @Attacker 가상머신의 hosts 파일에 @bee-box IP 등록

#12 @Bee-box 가상머신의 hosts 파일에 @WinXP, @Attacker IP 등록

#13 @Attacker 가상머신과 @WinXP 가상머신에서 브라우저로 http://bee-box/bWAPP 접속 확인

728x90

반응형

'보안 > 개발보안' 카테고리의 다른 글

| 운영체제 명령어 삽입 취약점을 이용한 Reverse Shell 공격 (0) | 2021.02.07 |

|---|---|

| WebGoat Command Injection 실습 (0) | 2021.02.07 |

| Kali Linux 환경에 bWAPP 설치 (3) | 2021.01.20 |

| Kali Linux 한글 설정 (0) | 2021.01.18 |

| 2020년 개발보안 기본과정 2차 #3 (0) | 2020.07.17 |

댓글